NSSCTF Round#16 Basic pwn

好简单的两个题。对于我这种半只脚还没踩进pwn坑的小白十分友好。体验了一下ak pwn的感觉。因为考完试太太太困了所以只做了最近在看的pwn(才不是因为misc是流量题瞪眼法十分钟解决不了

nc_pwnre

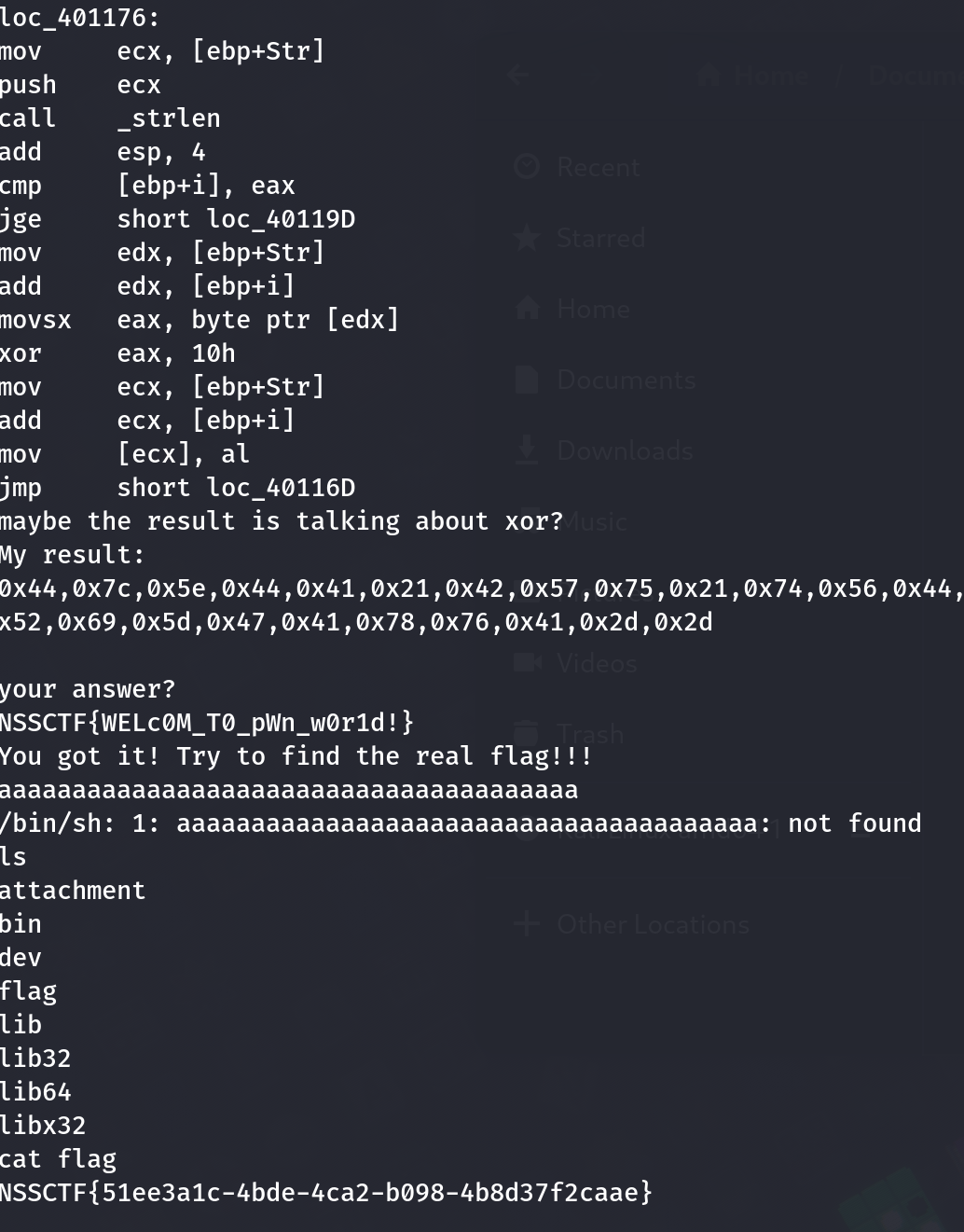

连接之后发现是一道re

两个函数的意思是对str中的每个字符循环,和0x10异或

1 | result = [...] |

当re题然后做出来一个假flag(hhh)

随便输点东西发现交这个假flag就已经在shell中了,就getshell了。

ret_text

ida打开看见里面有后门,直接利用。

buf是20个字节,read可以读取0x32个,所以可以栈溢出。

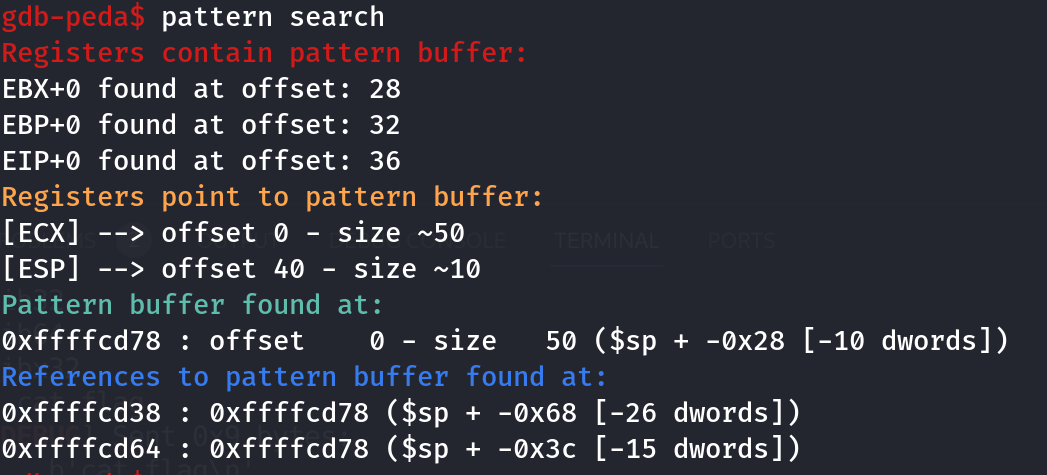

测测偏移

1 | from pwn import * |